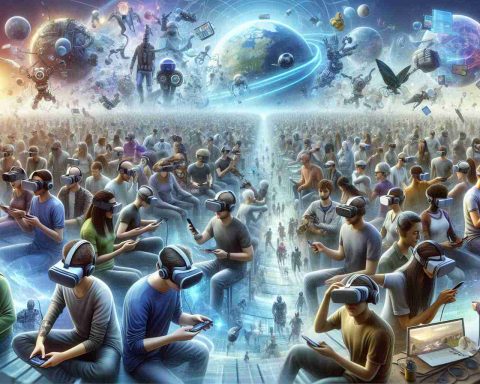

Kutatók egy forradalmi módszert fedeztek fel a virtuális valóság szoftverek elleni támadások indítására, amely által csalóka virtuális környezetekbe vezetik be a felhasználókat. Távolodva az eredeti cikkben említett technikáktól, a kutatók saját megközelítést dolgoztak ki, amely teljes uralmat biztosít a felhasználó által csatlakozott virtuális világ felett.

A VR hardvergyártókkal történő együttműködéstől eltérve a kutatók függetlenül működtek annak érdekében, hogy feltárják a szoftverbiztonság sebezhetőségeit. Különböző VR platformok forráskódjainak alapos vizsgálata révén olyan gyengeségeket tártak fel, amelyek kihasználhatók „inception támadások” végrehajtására.

Az ilyen támadások innovatív aspektusa az, hogy a támadók képesek teljesen hamis virtuális környezeteket létrehozni. A forráskód manipulálása és az külső felületek irányítása által a támadó becsaphatja a felhasználókat, és rákényszerítheti őket a kitalált objektumokkal és karakterekkel való interakcióra.

Mivel ilyen támadások ritkák, jelenleg még nem állnak rendelkezésre megfelelő védekezési módszerek. A kutatók arra ösztönzik a VR szoftverfejlesztőket, hogy tegyenek megfelelő lépéseket annak érdekében, hogy megszűntessék a potenciális biztonsági réseket. Emellett azt javasolják, hogy vezessék be a fejlettebb hitelesítési módszereket, például a biometrikát, hogy megakadályozzák az illetéktelen hozzáférést a virtuális környezetekhez.

A lényeg: a virtuális valóság technológiájának fejlesztése párhuzamosan kell járjon megfelelő biztonsági intézkedésekkel. Kiemelten fontos a szoftverekre összpontosítani az „inception támadások” megelőzése érdekében, és megvédeni a felhasználókat a csalástól a virtuális világban.

GYIK:

1. Milyen felfedezést tettek a kutatók a virtuális valóság szoftverek elleni támadásokkal kapcsolatban?

A kutatók egy új módszert fedeztek fel a virtuális valóság szoftverek elleni támadásokra, amely lehetővé teszi a felhasználók megtartását csalóka virtuális környezetekben. A már létező technikák helyett a kutatók saját módszert dolgoztak ki, amely teljes kontrollt biztosít nekik a virtuális világ felett.

2. Milyen lépéseket tettek a kutatók a VR szoftverbiztonság sebezhetőségeinek feltárása érdekében?

A kutatók függetlenül működtek, és elemzésük alá vonták különböző VR platformok forráskódjait. Ezen elemzés révén azonosítottak olyan gyengeségeket, amelyek kihasználhatók „inception támadások” végrehajtására.

3. Mi az inception támadások innovatív aspektusa?

A támadók hamis virtuális környezeteket teremthetnek a forráskód manipulálása és az külső felületek irányítása révén. Ez lehetővé teszi a felhasználók becsapását, és arra kényszeríti őket, hogy kapcsolatba lépjenek a kitalált objektumokkal és karakterekkel.

4. Milyen lépéseket javasolnak a kutatók a felhasználók védelme érdekében az inception támadásokkal szemben?

A kutatók arra ösztönzik a VR szoftverfejlesztőket, hogy tegyenek megfelelő lépéseket annak érdekében, hogy megszűntessék a potenciális biztonsági réseket. Emellett azt javasolják, hogy vezessék be a fejlettebb hitelesítési módszereket, például a biometrikát, hogy megakadályozzák az illetéktelen hozzáférést a virtuális környezetekhez.

5. Mi a következtetés ennek a felfedezésnek az alapján?

Ez a felfedezés aláhúzza annak szükségességét, hogy a virtuális valóság technológiájának fejlesztése párhuzamosan járjon megfelelő biztonsági intézkedésekkel. Kiemelten fontos a szoftverekre összpontosítani az inception támadások megelőzése érdekében, és megvédeni a felhasználókat a csalástól a virtuális környezetben.

Definíciók:

– Virtuális Valóság Szoftver (VR): Technológia, amely lehetővé teszi a felhasználók számára, hogy speciális felszerelések, például VR szemüvegek segítségével interakciót létesítsenek egy virtuális környezettel.

– Inception Támadás: Egy olyan új támadási módszer a VR szoftverek ellen, amely magában foglalja a felhasználók megtartását csaló virtuális környezetekben a forráskód manipulálásával.

– Hitelesítés: Azonosítás folyamata annak érdekében, hogy hozzáférést biztosítson bizonyos erőforrásokhoz vagy szolgáltatásokhoz.

– Biometrika: Az azonosítás módszere, amely az egyének egyedi fizikai vagy viselkedéses jellemzői alapján történik.

Források:

– Biztonság a Virtuális Valóságban

– VR Technológia és Fenyegetések

The source of the article is from the blog publicsectortravel.org.uk